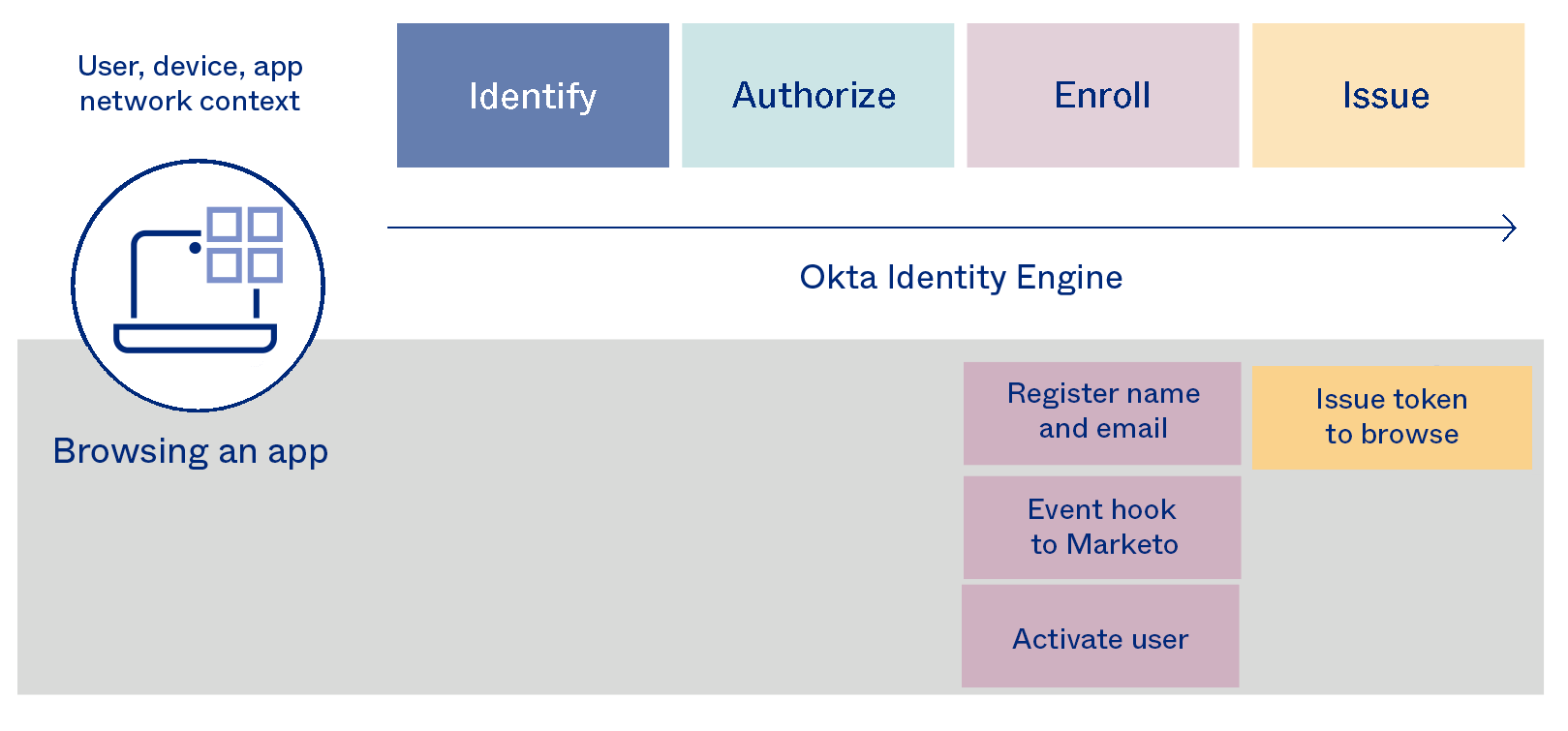

Okta Identity Engine

あらゆるアクセスエクスペリエンスに活用できるカスタマイズ可能なユーザー管理システム

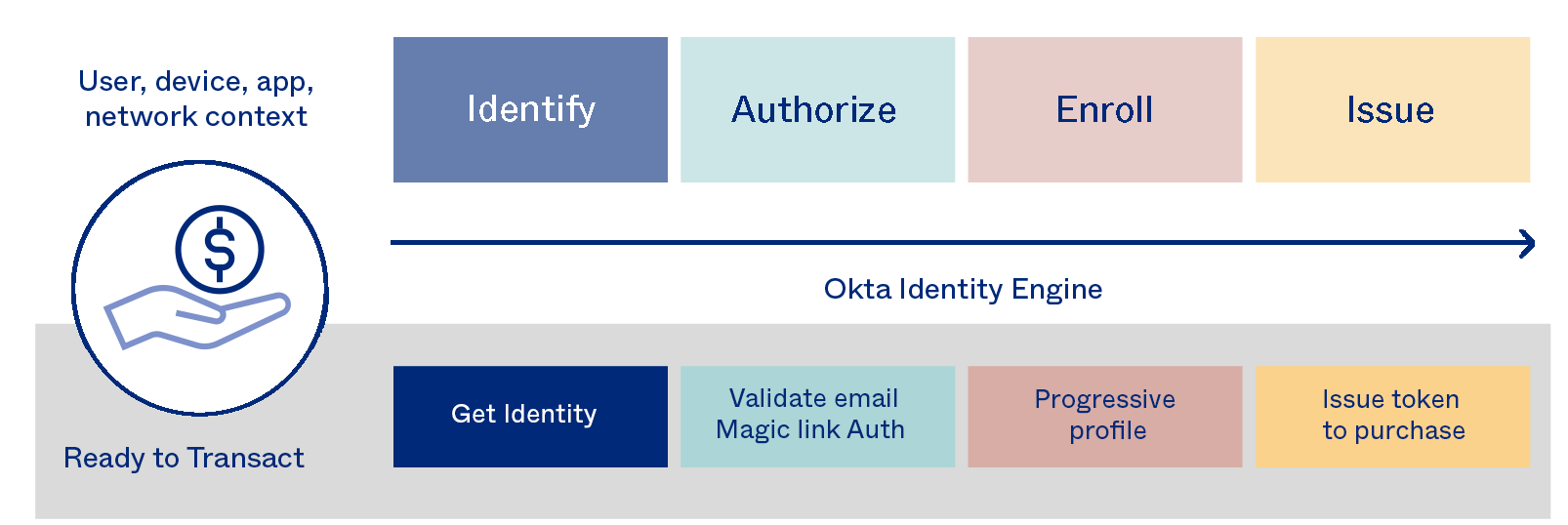

Okta Identity Engineにより可能となるユースケース

アダプティブ多要素認証(アダプティブMFA)のメリット

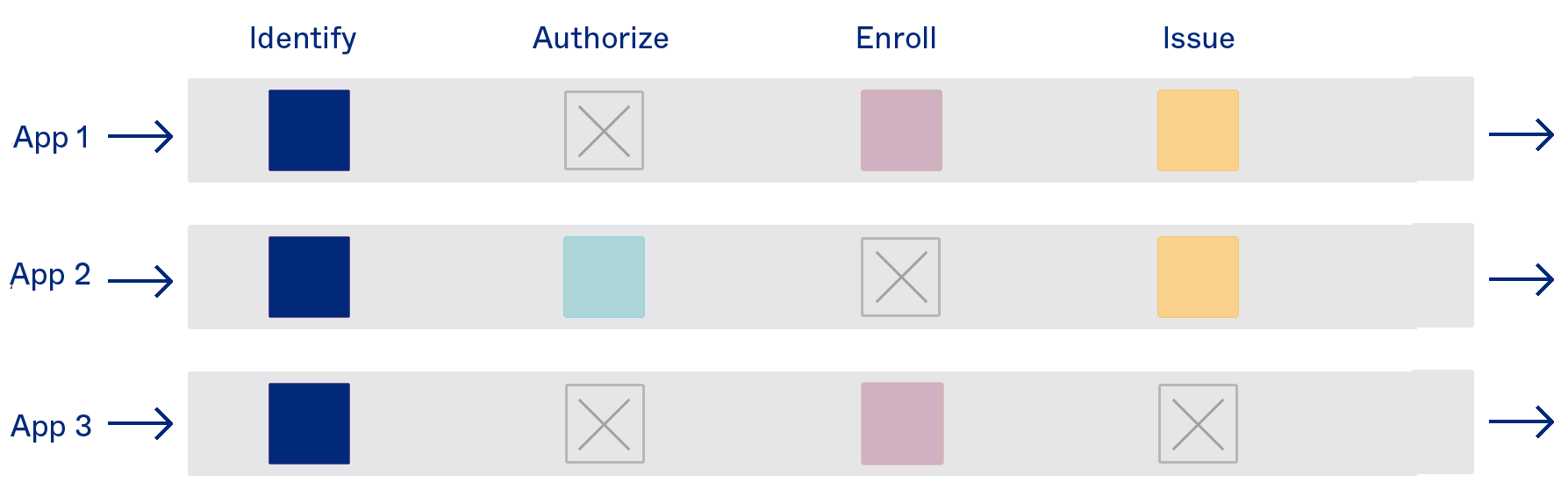

アプリレベルのポリシー

セキュリティポリシーのカスタマイズ

動的なサインオンポリシーを作成できます。このポリシーは、ユーザーの動作、リスクレベル、コンテキストに基づき、さまざまなアプリケーションに合わせてカスタマイズすることが可能です。たとえば、機密データを取り扱うアプリへのアクセスに、より厳格な保証要件を適用するとします。しかし、ユーザーの過去の行動や現在のコンテキストに基づき、アクセス要求の正当性が非常に高いと考えられる場合には、そのような保証要件を緩和するといったことが考えられます。

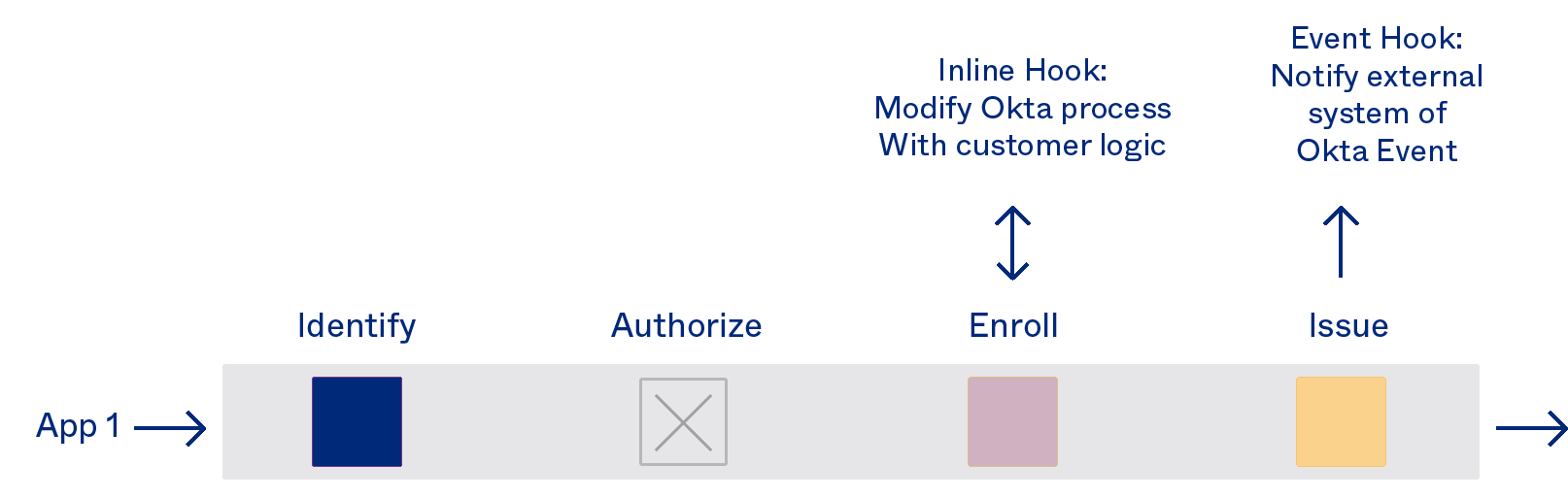

無限の可能性

前述で説明してきた内容は、単なる入り口に過ぎません。Okta Hooks と Okta Identity Engine を使用し Okta を安全にカスタマイズすれば、考えられる限りのあらゆるデジタルエクスペリエンスの基盤とすることができます。実現可能なユースケースには次のようなものがあります。

Ramiya Iyer氏

IT・デジタル・マーケティング担当グローバルバイスプレジデント

Albertsonsに来店するお客様は、週に3,400万人を優に超えます。当社では、お客様が必要とする商品を適正な価格で、優れたカスタマーサービスとともに提供しています。そして、どこにいるお客様であってもそのニーズを満たしながら、順応して成長することが非常に重要であると考えています。Okta Identity Engineは、デジタルアイデンティティを実現するための柔軟なソリューションを提供してくれます。