ARPポイズニング攻撃(ARPスプーフィング攻撃とも呼ばれます)とは、悪意のあるARPメッセージを介して実行されるサイバー攻撃の1つです。

ARPポイズニング攻撃は検知が難しく、一度配置されると放置できない影響を及ぼします。

ARPスプーフィングまたはARPポイズニングを成功させたハッカーは、ネットワーク上のすべてのドキュメントを制御できるようになります。つまりAPRポイズニング攻撃を受けてしまうと、情報を収集される可能性があります。また、要求された身代金をハッカーに支払うまでトラフィックが止まる可能性もあります。

ここでは、ARPポイズニング攻撃の仕組みについて説明し、サーバーを安全に保つために今すぐ実行できるソリューションをいくつか紹介します。

ARPとは?

2001年、Unix開発者向けにアドレス解決プロトコル(ARP)が導入されました。このプロトコルは当初、新しいホストへのIPレベルの接続を確立するための「馬力」を発揮するものと説明されました。

特にネットワークが絶えず拡大し、各要求を自分で承認せずに新しい機能を追加する方法が必要な状況において、その役割は重大です。

ARPの基本はメディアアクセス制御(MAC)です。専門家が説明するように、MACはイーサネットネットワークインターフェイスカード(NIC)に固有のハードウェアレベルのアドレスです。番号は工場で割り当てられますが、ソフトウェアによって変更できます。

理論的には、ARPは以下の機能を提供します。

- 要求の受け入れ:新しいデバイスは、ローカルエリアネットワーク(LAN)への参加を要求し、IPアドレスを提供します。

- 変換:LAN上のデバイスはIPアドレスを介して通信しません。ARPはIPアドレスをMACアドレスに変換します。

- 要求の送信:ARPがIPアドレスに使用するMACアドレスを知らない場合、ARPパケット要求を送信します。この要求は、ネットワーク上の他のマシンにクエリを実行して不足情報を取得します。

この機能により、ネットワーク管理者は時間を大幅に節約できます。要求は背景で処理され、ネットワークが必要なクリーンアップをすべて実行します。しかし、危険は残っています。

ARP攻撃:重要な定義

重要データへのアクセスを目論む悪意ある開発者は、脆弱性を暴露して内部に潜入する可能性があり、被害者はこのような行為に気が付かないことがあります。

ARP攻撃には、スプーフィングとポイズニングの2つのタイプがあります。

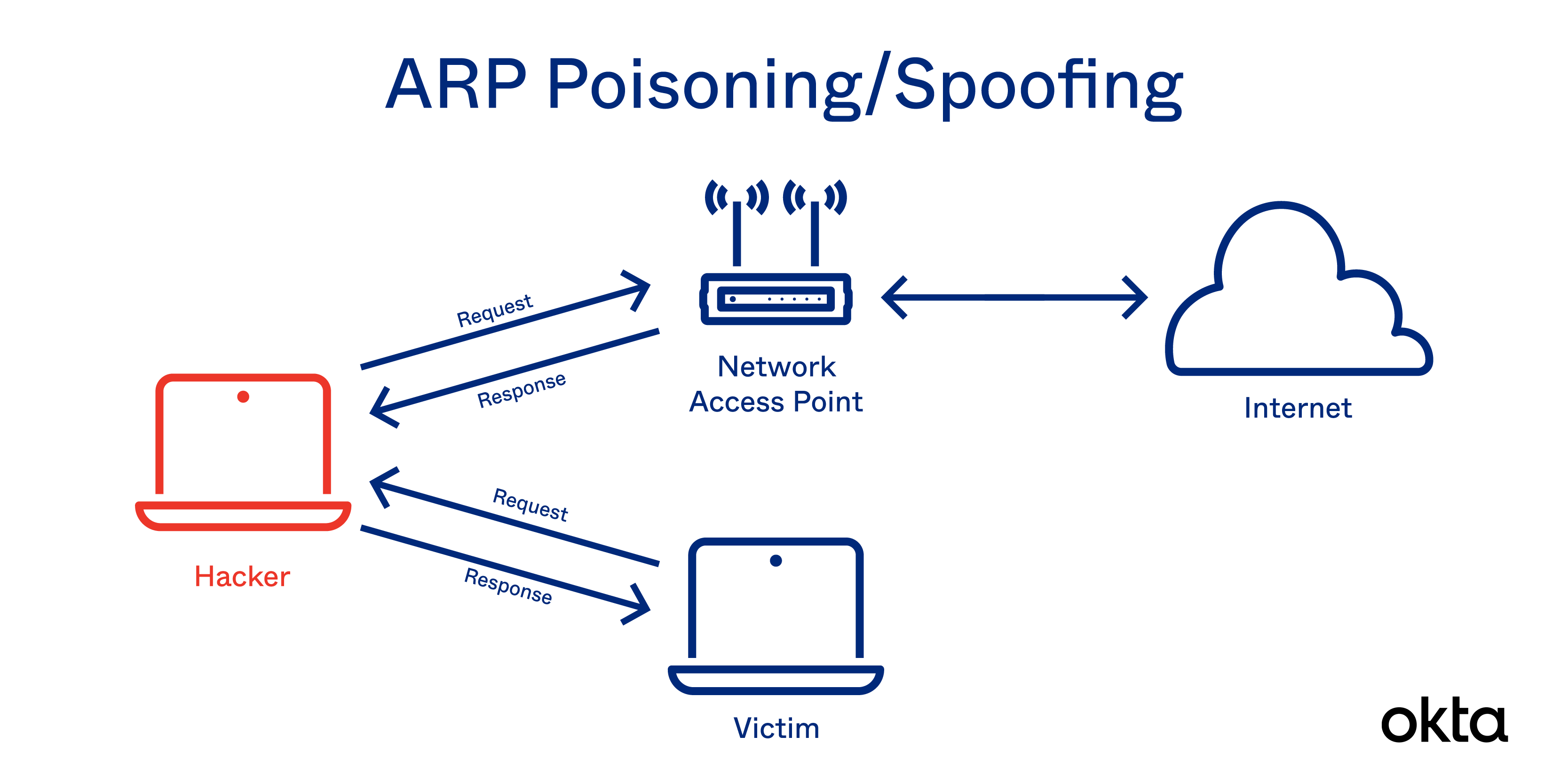

- ARPスプーフィング攻撃:ハッカーは、LAN上に存在するコンピュータのIPアドレスに攻撃者のMACアドレスをリンクする偽のARPパケットを送信します。

- ARPポイズニング攻撃:ARPスプーフィング攻撃が成功した後、ハッカーは企業のARPテーブルを変更し、テーブルが改ざんされたMACマップを含むようになります。これにより、伝染が拡散します。

攻撃の目標は、ハッカーのMACとLANをリンクすることです。結果として、侵害されたLANに送信されたトラフィックが、代わりに攻撃者に送られるようになります。

ARP攻撃が成功すると、ハッカーは以下を実行できます。

- 乗っ取り:LANに送られるすべての情報を、解放前に確認できます。

- サービス拒否:身代金が支払われない限り、感染したLANから情報を解放することを拒否できます。

- 中間者攻撃:中間者攻撃により、送信前の文書を改善するなど、ほぼ何でも実行できます。この攻撃は、機密性を脅かし、ユーザーの信頼を損ないます。誰にでも実行可能な最も危険な攻撃の1つです。

ハッカーがエンドホストを乗っ取ろうとする場合は、迅速に実行する必要があります。ARPプロセスは60秒程度で期限が切れます。しかし、要求はネットワーク上に最長で4時間ほど残ることがあります。したがって、ハッカーが攻撃を熟考して実行するのに十分な時間があります。

ARPの既知の脆弱性

スピード、機能性、自律性は、ARPが開発されたときの目標でした。プロトコルはセキュリティを念頭に置いて作られたものではなく、攻撃者が簡単に偽装/調整できることが証明されています。

ハッカーはいくつかのツールを使うだけで攻撃を実行できます。

- 接続:攻撃者はLANに接続された1台のマシンを制御する必要があります。または、ハッカーがすでにLANに直接接続していれば、より好都合です。

- コーディングのスキル:ハッカーは、システムに即座に許容または格納されるARPパケットを記述する方法を知っている必要があります。

- 外部ツール:ハッカーは、Arpspoofなどのスプーフィングツールを使用して、改ざんなどによる不正なARP応答を送信する可能性があります。

- 忍耐:システムに速やかに侵入するハッカーもいますが、他のハッカーはLANをだます前に、数十または数百の要求を送信する必要があります。

ARPはステートレスであり、ネットワークはARP応答をキャッシュする傾向があります。ハッカーの滞留時間が長くなるほど、危険性が高まります。残された1つの応答が次の攻撃で使用され、ARPポイズニングにつながる可能性があります。

従来のARPシステムには、アイデンティティプルーフィングの手法は存在しません。ホストは、パケットが本物であるかどうかを判断できず、どこから来たのかを判断することすら不可能です。

ARPポイズニング攻撃の防止

ハッカーは、予測可能な一連の手順を使用してLANを乗っ取ります。スプーフィングされたARPパケットを送信し、このスプーフィングに接続する要求を送信して、乗っ取りを実行します。要求はLAN上のすべてのコンピュータにブロードキャストされ、完全に制御できるようになります。

ネットワーク管理者は、2つの手法を使用してARPスプーフィングを検知できます。

- パッシブ:ARPトラフィックを監視し、マッピングの不一致を探します。

- アクティブ:改ざんされたARPパケットをネットワークに挿入します。このようなARPスプーフィング攻撃は、システムの弱点を特定するのに役立ちます。弱点をすばやく修復すれば、進行中の攻撃を阻止できます。

スプーフィングを検知するためのコードを独自に記述しようとする開発者もいますが、それにはリスクが伴います。プロトコルが厳しすぎると、誤検知のアラームが増加してアクセス速度が低下します。プロトコルの許容度が高すぎると、進行中の攻撃が無視され、セキュリティに対する誤った安心感を持ってしまいます。

暗号化が役に立つこともあります。ハッカーがシステムに侵入し、復号鍵なしに暗号化されたテキストだけを取得した場合、被害は限定的です。ただし、完全な保護のためには、暗号化を一貫して適用する必要があります。

VPNの使用によって、高い保護を実現できる可能性があります。デバイスは暗号化されたトンネルを介して接続し、すべての通信は直ちに暗号化されます。

考慮すべき保護ツール

多くの企業が、ネットワークの監視とARPの問題検出の両方に使用できるモニタリングプログラムを提供しています。

以下のソリューションが一般的です。

- Arpwatch:このLinuxツールを使用して、IPアドレスとMACアドレスの変更を含むイーサネットアクティビティを監視します。毎日ログをチェックし、タイムスタンプで攻撃発生時刻を把握できます。

- ARP-GUARD:スイッチとルーターの図を含め、既存のネットワークをグラフィックの概要で確認できます。プログラムがネットワーク上にあるデバイスを把握し、将来の接続を制御するためのルールを作成できるようにします。

- XArp:ファイアウォールの保護下で発生する攻撃を検知します。ARPポイズニング攻撃が始まるとすぐに通知を受け取り、次に何をすべきかをツールで判断できます。

- Wireshark:ネットワーク上のすべてのデバイスをグラフィックで理解できます。このツールは強力ですが、適切に実装するには高度なスキルが必要になる場合があります。

- パケットフィルタリング:このファイアウォール手法により、着信および発信IPパケットを監視してネットワークアクセスを管理できます。パケットの許可/阻止は、送信元と宛先のIPアドレス、ポート、プロトコルに基づいて決定されます。

- 静的ARP:これらのARPはキャッシュに追加され、永続的に保持されます。これらはMACアドレスとIPアドレスの間の永続的マッピングとして機能します。

Oktaと連携してオンプレミスリソースの保護の強化

システムのセキュリティ確保は必須ですが、何から着手すべきか、今すぐにどのような手順を踏むべきかを判断できない場合もあります。そのような状況でOktaが役立ちます。ARPポイズニング攻撃を防ぐ上で効果的なOktaについてご確認ください。

参考文献

ARP Networking Tricks(2001年10月、Computerworld)

Domain 4: Communication and Network Security (Designing and Protecting Network Security)(2016年、CISSP Study Guide, Third Edition)

Fact Sheet: Man-in-the-Middle Attacks(2020年3月、Internet Society)

On Investigating ARP Spoofing Security Solutions(2010年4月、International Journal of Internet Protocol Technology)

Traditional ARP(2017年1月、Practical Networking)

Address Resolution Protocol Spoofing Attacks and Security Approaches: A Survey(2018年12月、Security and Privacy)

ARP Attack Detection Limitations(Security the Infosec Bag)

Arpwatch Tool to Monitor Ethernet Activity in Linux(2013年4月、TecMint)

ARP-GUARD Datasheet(ARP-GUARD)

Home(XArp)

Home(Wireshark)

以上の内容は、原文(英語)の機械翻訳であり、原文と内容に差異がある場合は、原文が優先されます。