非対称暗号化(Asymmetric Encryption、またはAsymmetric Cryptography)を使用すると、共有鍵を使用して情報を暗号化できます。

インターネット経由でメッセージを送信する必要があり、意図した受信者以外にメッセージの内容を知られたくない場合には、非対称暗号化が役立ちます。

非対称暗号化の手法により、二者間で安全性が非常に高い通信が可能になります。名前を聞いたことがなくとも、多くの人はこのテクノロジーに遭遇しているはずです。たとえば、「https」で始まるアドレスのWebサイトにアクセスするたびに、非対称暗号化を処理しています。

非対称暗号化(Asymmetric Encryption)とは?

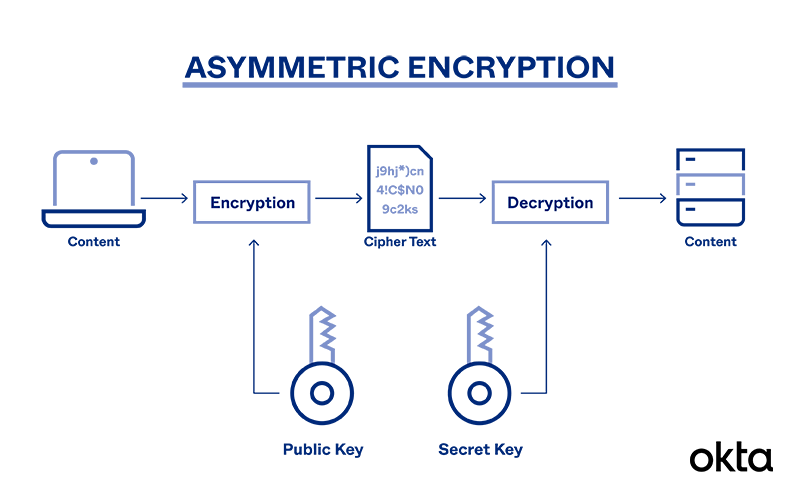

非対称暗号化(Asymmetric Encryption)とは、公開鍵を使用し情報を暗号化、対応する秘密鍵を使用して暗号テキストを復号するプロセスを指します。政府関係者が説明するように、機密でないWebトラフィックなど存在しません。私たちは、生活の大部分をオンラインで共有し、機密性が非常に高い取引を毎日行っています。このような環境では、個人も企業も堅牢なセキュリティ対策を必要とします。そこで役立つのが非対称暗号化です。

非対称暗号化環境のセキュリティには、2つの鍵が使用されます。

- Public key encryption: Anyone can see this and access it.

- Private key encryption: Only the authenticated recipient has access to it.

2つの鍵は個別のものですが等しく、メッセージを復号化するためには両方とも必要です。片方しかない場合、復号化は不可能です。

非対称暗号化の反対は、対称暗号化です。対称暗号化を使用する場合、1つの鍵がデータの暗号化と復号化の両方を行います。この1つの鍵にアクセスできるハッカーは、両方の機能を実行できます。

非対称暗号化は2つの鍵に依存し、一方は暗号化に、他方は復号化に使用されます。その結果、セキュリティのレベルが強化されます。

非対称暗号化(Asymmetric Encryption)の仕組み

機密のメッセージは、公開鍵と秘密鍵を使用する暗号化と復号化のプロセスにより処理されます。

アルゴリズムがプロセスを開始し、数学関数が鍵ペアを生成します。それぞれの鍵は異なりますが、数学的に相互に関連しています。

鍵生成プロトコルは多様であり、作成される鍵も多様です。たとえば、Microsoft環境では、非対称鍵の作成を始めるには約4行のコードが必要です。他のプログラムも同様の方法で動作します。

暗号化されたメッセージを他者に送信する場合には、以下のプロセスが行われます。

- 登録:受信者と送信者は、公開鍵と秘密鍵の両方を生成した公式の組織に接続している必要があります。

- ルックアップ:送信者は、受信者の公開鍵情報を公開鍵ディレクトリで調べます。

- 暗号化:送信者はメッセージを作成し、受信者の公開鍵で暗号化して送信します。

- 復号化:受信者は秘密鍵を使用して、メッセージの暗号を解きます。

- 返信:受信者が応答する場合、このプロセスが逆方向に発生します。

次に、通信相手が個人ではなく組織になるケースを考えてみましょう。ここでは証明書が重要です。

SSL証明書はWebサイトで一般的に使用され、その機能は握手に例えることができます。組織が、特定組織への登録や所有権の証明などのプロセスを経ると、証明書が作成されます。ユーザーがこのようなサイトにアクセスすると、情報が渡される前に、ユーザーのコンピューターとWebサイトが秘密鍵と公開鍵を検証します。しかし、一度検証が行われると、データは対称暗号化を通過するようになり、プロセスを高速化できます。

Web認証は比較的理解しやすく、誰もが使用した経験があります。しかし、他の多くの組織はユーザーの安全を保持するため、非対称暗号化の手法を使用しています。たとえば、Bitcoinは非対称暗号化に大きく依存しています。トランザクションは公開鍵に関連付けられていますが、そのトランザクションをあるアカウントから別のアカウントに移動するには秘密鍵が必要です。

非対称暗号化のメリットとデメリット

すべてのサイト管理者とセキュリティを重視する個人にとっては、何らかの暗号化ツールが必要となります。しかし、非対称暗号化のソリューションが誰にとっても適しているわけではありません。

非対象暗号化のメリット

- セキュリティ:公開鍵と秘密鍵の2つの鍵を両方とも持たない限り、ハッカーは役に立たないデータにしかアクセスできません。

- 透明性:公開鍵を失ってもセキュリティリスクは生じないため、公然と公開鍵を配布しても問題ありません。

- 外観:慎重な消費者は堅牢なセキュリティを求めます。たとえば、2020年にはZoomがこの要求に直面しました。記者の取材でコードの不備が明らかになり、Zoomコールが同社マーケティング資料に記載されたように真に「エンドツーエンドで暗号化」されていないことが示されたのです。真に安全な環境の提供は、多くの人々にとって不可欠です。

非対象暗号化のデメリット

- スピード:システムの復号化には時間がかかります。大量のバルクファイルを送信するには、長時間待つ必要があります。

- 脆弱性:秘密鍵を失うと、それを見つけた人は誰でも秘密のメッセージをすべて読むことができます。鍵の紛失によって、中間者攻撃が発生する可能性もあります。

- 損失:秘密鍵を紛失すると、受信したメッセージを復号化できません。

- 長期的な持続可能性:将来的には、量子コンピューティングによって、非対称暗号化と対称暗号化のほとんどが破られると予想されます。

上記の点を考慮した上で、非対象暗号化のメリットがリスクをはるかに上回ると判断することも、リスクが大きすぎると判断し対称暗号化を代わりに使用することもあるでしょう。その場合、損失とスピードに起因するリスクは低くなりますが、データの安全性も若干低下する可能性があります。

非対称暗号化(Asymmetric Encryption)の歴史

データを保護するという考えは新しいものではありません。実際、非対称暗号の基盤となる概念は何十年も前に定義されました。

1977年、スタンフォード大学の2人の研究者が、非対称暗号化の概念を明確に定義した論文を発表しました。消費者が現金のみの取引からデジタルの取引に移行し、金融の保護が必要とされたため、新しいプロトコルが必要になると考えたのです。

この考えは広まっていき、すぐに個人、公開企業、非公開企業はこぞって、この高いレベルのセキュリティを実装するようになりました。1995年、HTTPSプロトコルが公開されて広く使用されるようになったことで、非対称暗号化が主流となりました。現在は、Googleのような巨大企業も、通信の保護のためにこの手法を活用しています。

非対象暗号化に対するOktaの支援

Oktaも、非対称暗号化を使用して組織を保護しています。お客様組織が最適なソリューションを見極めることができるよう支援します。また、ソリューションの実装をお客様に代わって実施することも可能です。詳細はお問い合わせください。

参考文献

Why HTTPS for Everything?(CIO Council)

Generating Keys for Encryption and Decryption(2020年7月、Microsoft)

Public Key Directory(2009年3月、The Kumachan)

How to Choose Between These 5 SSL Certificates for Your Site(Neil Patel)

So Wait, How Encrypted Are Zoom Meetings Really?(2020年4月、Wired)

New Directions in Cryptography(1976年11月、IEEE Transactions on Information Theory)

Half the Web is Now Encrypted. That Makes Everyone Safer(2017年1月、Wired)

Here's a Simple Introduction on How Browsers Encrypt Your Data(2019年1月、Anton Spaans)

以上の内容は、原文(英語)の機械翻訳であり、原文と内容に差異がある場合は、原文が優先されます。