サイバーキルチェーンとは、サイバー攻撃を阻止するために設計された一連のステップのことです。

ハッキングがニュースに取り上げられるとき、「突然」や「予期しない」といった言葉が使われます。事象は何の前触れもなく発生し、突然、攻撃による被害が企業を襲います。

実際には、ハッキングの成功は、予測可能で再現可能な一連のステップによってもたらされます。セキュリティ専門家の中には、次の攻撃を成功させないためには、これらのステップを理解することが重要だと考える人もいます。

知っておくべきステップは、サイバーキルチェーンの不可欠な要素です。それを熟知した上で、各ステップで適切な防御を施せば、次の攻撃が現れたときにヒーローになれるかもしれません。

サイバーキルチェーンとは?

ロッキード・マーチン(Lockheed Martin)氏は、サイバーキルチェーンというコンセプトを開発(そして、商標登録)しました。しかし、他にも多数の企業がこのコンセプトを取り入れています。

サイバーキルチェーンを実践すれば、攻撃者が重要なシステムにアクセスし、それを牛耳るために取るすべてのステップを学ぶことができます。ハッカーの考え方を身につけることで、敵が遂行するゲームプランへの対策を講じることができます。

サイバーキルチェーンはよく軍事作戦に例えられますが、まさにそのとおりです。このコンセプトの目標は、相手の一挙手一投足を先読みし、常に適切な対応ができるようにすることにあります。

大企業では、敵の数は数百から数千に上るかもしれません。中には見知らぬ人物だけとは限りません。恨みを持つ元従業員も、システムに侵入しようとするかもしれません。ハッカーが取るかもしれないステップを知れば知るほど、よりよい備えができます。

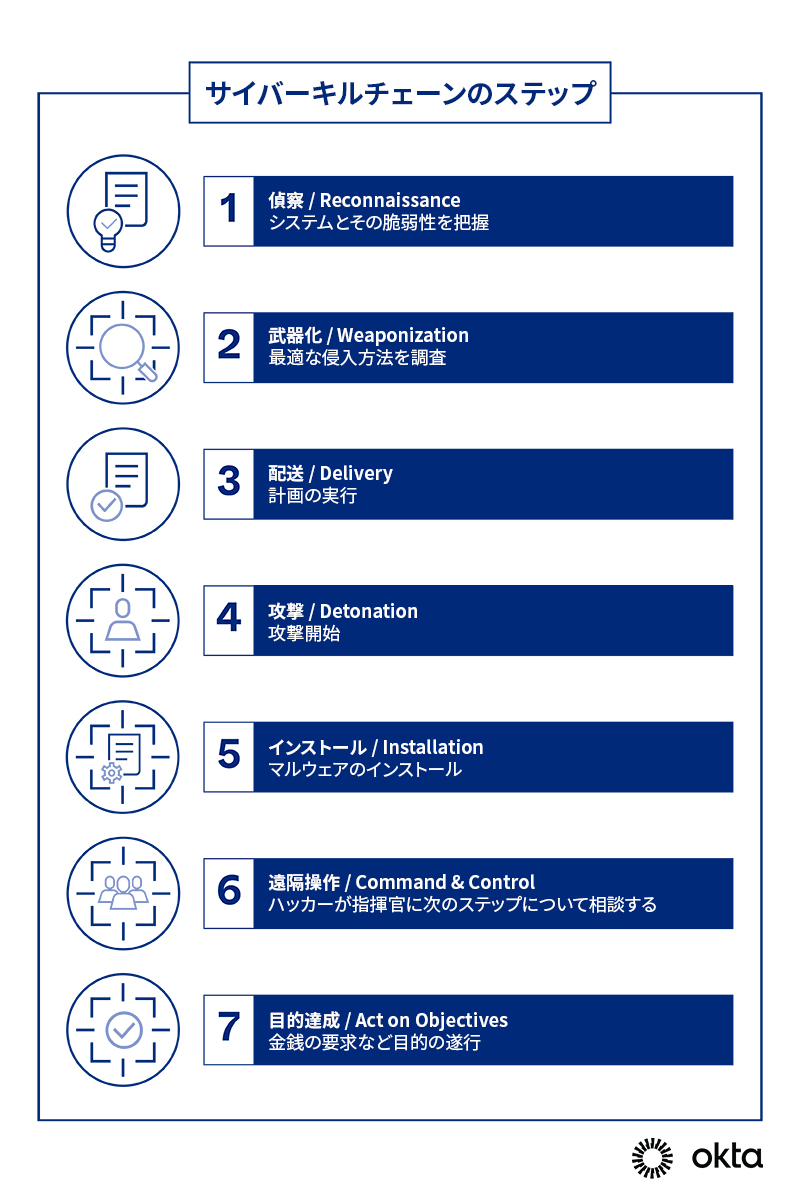

サイバーキルチェーンのステップについて

ロッキード・マーチンが説明したこの古典的なシーケンスは、7つのステップで構成されています。これに独自のステップを追加することもできます。同様に、これらのステップには、あなたの会社や関係者には当てはまらないものがあるかもしれませんが、すぐに開始できるよう1つずつご説明していきます。

1. 偵察 / Reconnaissance

ハッカーは、システムに入っていきなり乗っ取ることはできません。ほとんどの場合、攻撃が始まるずっと前から綿密な調査を行い、使用しているシステムとその脆弱性を把握します。

ハッカーはこの作業を2段階に分けて行います。

- 受動的:ハッカーは、LinkedIn、メールディレクトリ、発表された記事などの情報源から、誰なのか、何をしているのか、何を盗む価値があるのか、どのようにそれを保護しているのかについての情報を獲得します。

- 能動的:ハッカーは、慎重にコンピューターシステムへの侵入を試みます。ハッカーは、見つかれば報復されることが分かっているため、その調査は巧妙に行われます。

2. 武器化 / Weaponization

ハッカーは、どの侵入方法が最も成功するかを判断するためにより詳しく調査します。メールユーザーが多く、広範囲に分散している組織なら、フィッシング攻撃が最も有効かもしれません。IT部門に新しい社員を採用したばかりなら、チームが研修中の段階で攻撃を発見する可能性は低いため、ハッカーは攻撃を高度化することに時間をかける必要はありません。

3. 配送 / Delivery

ハッカーは計画を実行に移します。そこで、あなたは何かがおかしいと疑い始めるかもしれません。しかし、それでも攻撃開始を見過ごしてしまう可能性があります。

例えば、調査結果によると、最も効果的なフィッシングメールは、すでにハッキングされているとユーザーに通知するものです。1回クリックするだけで、さらなる侵入の機会を与えてしまいます。

このようなメールについてチームが報告しない限り、または、あなたの受信トレイにそのようなメールが届かない限り、このようなことが起こっていることに気づかないかもしれません。

4. 攻撃 / Detonation

攻撃が正式に開始されます。ユーザーが、メールをクリックしたり、感染したUSBドライブを差し込んでしまいます。すべての計画が突然動き出します。

5. インストール / Installation

攻撃にはマルウェアが不要なものもあります。しかし、最も破滅的なハッキングの多くは、マルウェアを利用します。

例えば、2020年にFortune 500の企業で広まったランサムウェアは、数百万ドルの損失をもたらした可能性がありました。あらゆるファイルを暗号化するコードがインストールされた後、企業はそれらのファイルを復号化するために身代金を支払うことになります。

攻撃がサーバー上で何らかのプログラムを実行しなければならない場合、そのステップはこの段階で実行され、攻撃段階の後すぐに開始されます。

6. 遠隔操作 / Command & Control

このCommand & Controlという表現は軍事用語に由来し、兵士や下位の攻撃者が次のステップについて指揮官と相談することが含まれます。

ハッカーが大規模グループに雇われている場合、その人物はあなたのシステムへのアクセスを証明する必要があるかもしれません。その後、その人物は次に何をすべきなのか知る必要があるかもしれません。この期間は、短い場合もあれば、あなたが対応策を取るのに十分な時間がある場合があります。

7. 目的達成 / Act on Objectives

ハッカーは侵入するだけでは価値がないことを知っています。ハッカーは、このプロセスの最後に、その仕事に見合うだけのことを仕掛けなければいけません。そのためには、金銭を要求したり、データを盗んで誰かに売ったり、あるいはその両方が含まれる場合があります。

サイバーキルチェーンを設置すべきか?

ハッカーのように考え、セキュリティシステムの隅々まで目を通すには、時間と労力がかかります。しかし、他に選択肢がないわけではありません。

以下のような一般的なハッキングの兆候を見つけ出すことも可能です。

- ランサムウェアのメッセージ

- リダイレクトされたインターネット検索

- 不規則で絶え間ないポップアップ

- 異常なソフトウェアのインストール

- 金銭の紛失

- 漏洩した情報

しかし、ハッカーのように考えるというのは、あなたのシステムを危険にさらす明白なセキュリティホールを修正するということです。例えば、以下のことに集中的に取り組む必要があるかもしれません。

- 教育:全従業員は、見覚えのないメール送信者からのボタンをクリックしてはいけないことを知っていますか?数回の講習を受けることで、攻撃の「配送」部分における問題を未然に防ぐことができます。

- セグメンテーション:ファイアウォールを使って機密情報を保護していますか?あるハッカーが1つを突破しても、他のものは遮断できますか?これは「攻撃」の際に役立ちます。

- 反応時間:侵入者があった場合、通知にはどれくらいの時間がかかりますか。リカバリステップを開始する前に、システムには明確なアクションが必要ですか?遅延が少なければ、「インストール」や「遠隔操作」の段階で役立ちます。

すべてのリスクを排除することはできません。ハッキングというライフスタイルは、学生を含む多くの人々を魅了します。常に警戒が必要です。しかし、サイバーキルチェーンを使えば、作業が少し楽になるかもしれません。

Oktaの支援

Oktaの堅牢なセキュリティソリューションを導入し、ハッカーの作業をさらに困難にしましょう。高度な復号化ツールを使用して、転送中および保存中のデータを保護します。そして、ファイアウォールですべてを保護します。

お気軽にお問い合わせください。

参考文献

The Cyber Kill Chain(Lockheed Martin)

Cyber Kill Chain Model and Framework Explained(2020年3月、AT&T)

Reconnaissance the Key to Ethical Hacking(2019年8月、Medium)

Most Effective Phishing Tactic Is to Make People Believe They've Been Hacked(2019年10月、Info Security )

Major US Companies Targeted in New Ransomware Campaign(2020年6月、Dark Reading)

Command and Control(Oxford University Press)

Can You Spot the Hacker?(2020年11月、EC-Council)

15 Signs You've Been Hacked and How to Fight Back. (2020年8月、CSO)

How to Spot a Teenage Cyber-Hacker(2019年9月、Education Week)

以上の内容は、原文(英語)の機械翻訳であり、原文と内容に差異がある場合は、原文が優先されます。