Zusammenfassung

Okta Threat Intelligence hat mehrere Cluster mit umfangreichen Phishing-Aktivitäten identifiziert, die Rekrutierungsteams verschiedener Unternehmen imitieren und über 400 Domains nutzen, um Anmeldedaten zu stehlen.

Wir tracken diese Aktivität als O-UNC-038.

In diesem Bericht beschreiben wir:

- Eine Kampagne, die eine „Browser-in-the-Browser“-Technik (BitB) verwendet, um eine Facebook-Social-Login-Seite nachzuahmen und Telegram-Bots zur Exfiltration von Anmeldedaten einzusetzen.

- Eine Kampagne, die speziell auf die Anmeldedaten von Google Workspace-Unternehmens-Accounts abzielt und Socket.IO für die Exfiltration von Anmeldedaten verwendet.

- Ähnliche Phishing-Kampagnen zum Thema Personalbeschaffung

Das Hauptziel all dieser Kampagnen ist das Sammeln von Anmeldedaten.

Während ausgefeiltere Kampagnen möglicherweise Adversary-in-the-Middle (AitM)-Techniken nutzen, die Session-Cookies erfassen, um die Multi-Faktor-Authentifizierung (MFA) zu umgehen, führen die Kampagnen in dieser Empfehlung einfache Angriffe zur Ernte von Anmeldedaten über statische Phishing-Kits durch.

Bedrohungsanalyse

Mehrere Kampagnen, ähnliche Zielausrichtung

Wir haben mehrere Kampagnen aufgedeckt und verfolgt, die alle ähnliche Phishing-Köder mit dem Thema Personalbeschaffung verwenden und dieselben Dienste für die Zustellung oder Verfolgung der Köder missbrauchen.

Auf Phishing-Seiten, die mit den unten beschriebenen Aktivitätsclustern in Verbindung stehen, haben wir Tracking-Links gefunden, die mit Salesforce ExactTarget in Verbindung stehen:

cl.s12[.]exct[.]net/?qs=<UniqueIdentifierString>

Phishing-Akteure missbrauchen häufig E-Mail-Marketing-Plattformen, um Phishing-E-Mails zu versenden, entweder durch das Einrichten von Test-Accounts für gefälschte Organisationen oder durch die Übernahme der Accounts von E-Mail-Marketing-Plattform-Kunden. Die Phishing-Akteure können dann von einer vertrauenswürdigen Mailing-Infrastruktur aus an große E-Mail-Adressen senden.

Okta stellte diese Domains und Tracking-Links Salesforce Threat Intelligence zur Verfügung, die die zugehörigen Salesforce-Konten sofort sperren und die Kampagnen untersuchen konnten.

Im Folgenden werden die verschiedenen Köder und Funktionalitäten der beiden Kampagnen im Detail beschrieben.

Bedrohungsanalyse – Kampagne 1

Browser-in-the-Browser (BitB) Facebook-Anmeldedaten-Kampagne („Kampagne 1“)

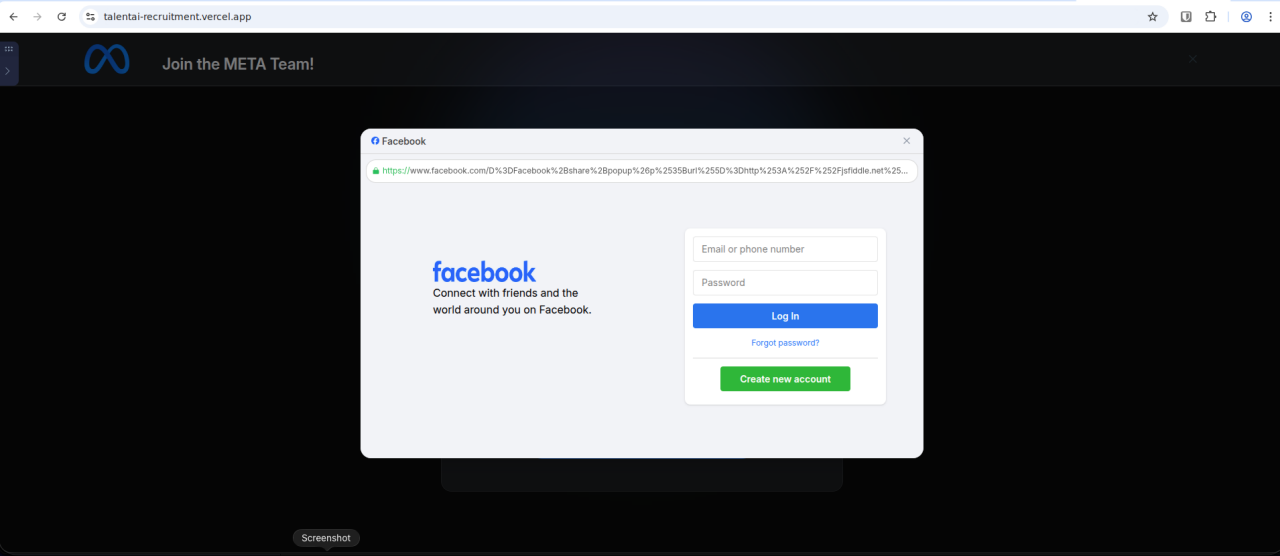

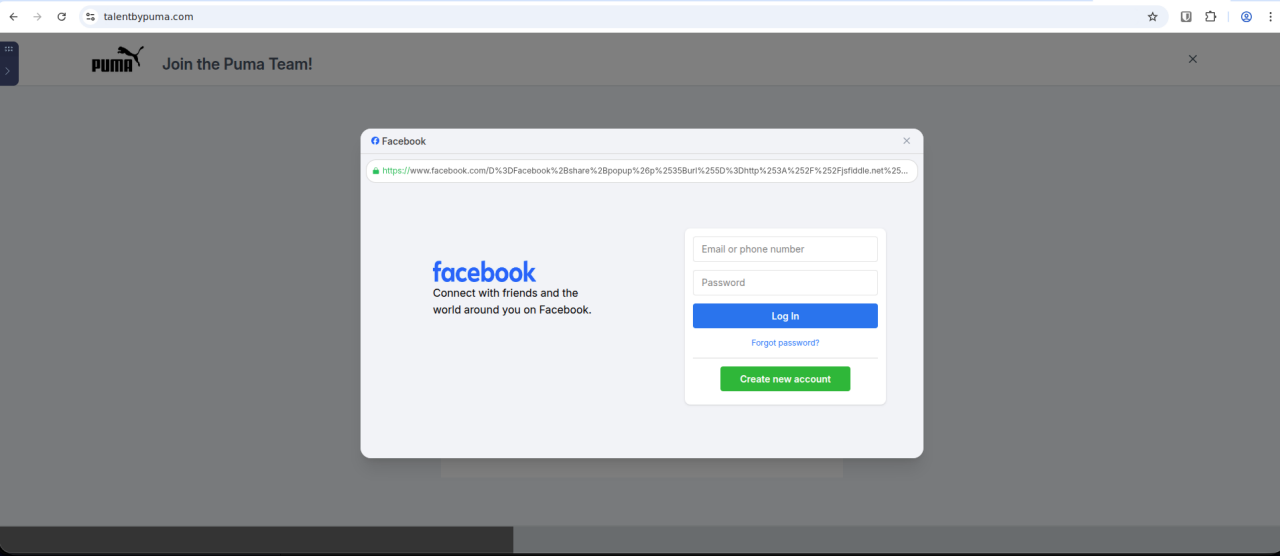

Dieser erste Cluster, den wir analysieren werden, verwendet eine Browser-in-the-Browser (BitB)-Technik, um Facebook-Anmeldedaten vom Opfer zu erhalten, indem ein gefälschtes Anmeldedialogfeld angezeigt wird.

Ein BitB-Angriff ist eine fortschrittliche Phishing-Technik, bei der eine bösartige Webseite HTML, CSS und JavaScript verwendet, um ein gefälschtes Browserfenster innerhalb des echten Browserfensters zu erstellen. Dieses gefälschte Fenster ist so konzipiert, dass es ein legitimes Pop-up nachahmt, wie z. B. die Eingabeaufforderung "Anmeldung mit Facebook", komplett mit einer gefälschten Adressleiste und einem Sicherheitsschloss. Alle Anmeldedaten, die in dieses gefälschte Fenster eingegeben werden, werden vom Angreifer erfasst.

Wir haben 143 Domains verfolgt, die mit dieser spezifischen Facebook/BitB-Technik-Kampagne in Verbindung stehen. Wir haben auch eine gewisse Diversität im Hosting beobachtet, was möglicherweise auf separate Akteure oder Unterkampagnen hindeutet, die dieselbe Technik verwenden.

Diese Kampagne nutzt meist den Vercel Frontend Cloud-Service oder registriert Domainnamen bei registrar.eu und hostet die Sites mit Amazon Web Services. Diese Kampagne verwendet auch einen Telegram-Bot zur Exfiltration von Anmeldedaten und zur Verteilung von Updates an die Sites.

Abbildung 1. Beispiel für eine BitB-Technik mit einem gefälschten Facebook-Anmelde-Fenster

Abbildung 1. Beispiel für eine BitB-Technik mit einem gefälschten Facebook-Anmelde-Fenster

![Screenshot, der zeigt, dass Facebook[.]com Fenster ein HTML- <div> -Element innerhalb der Webseite ist](/content/okta-www/de/de-de/blog/threat-intelligence/jobseekers-exploited-in-fake-recruiter-phishing-campaigns/_jcr_content/root/container_wrapper/container_main/container_right/container/image_36874971.coreimg.png/1769765713983/2-bitb.png) Abbildung 2. Screenshot, der facebook[.]com zeigt Fenster ein HTML- <div> -Element innerhalb der Webseite ist

Abbildung 2. Screenshot, der facebook[.]com zeigt Fenster ein HTML- <div> -Element innerhalb der Webseite ist

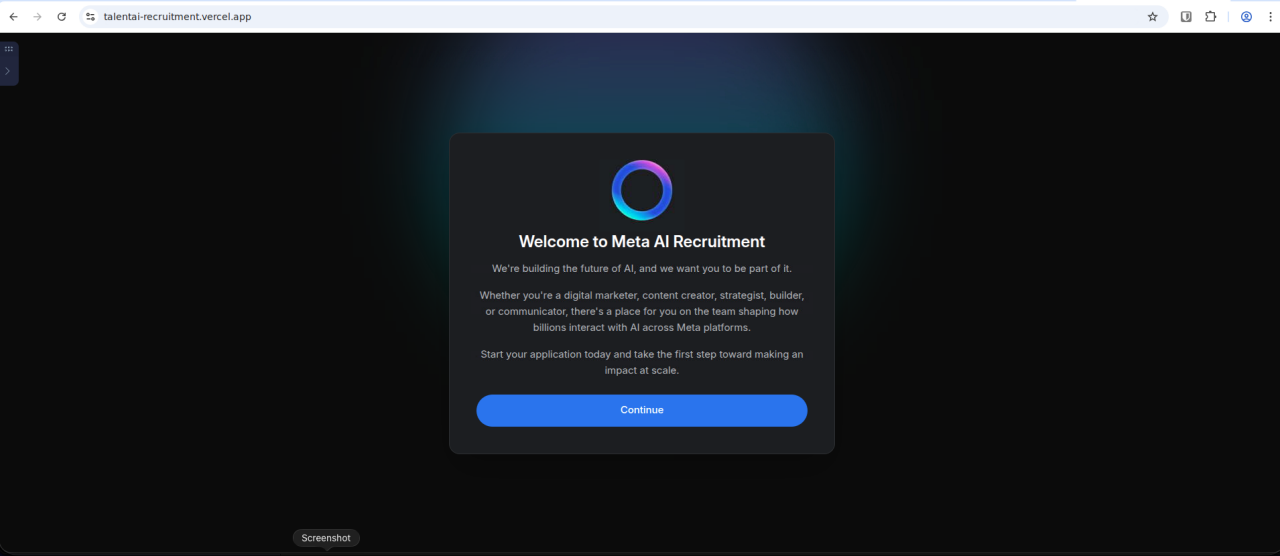

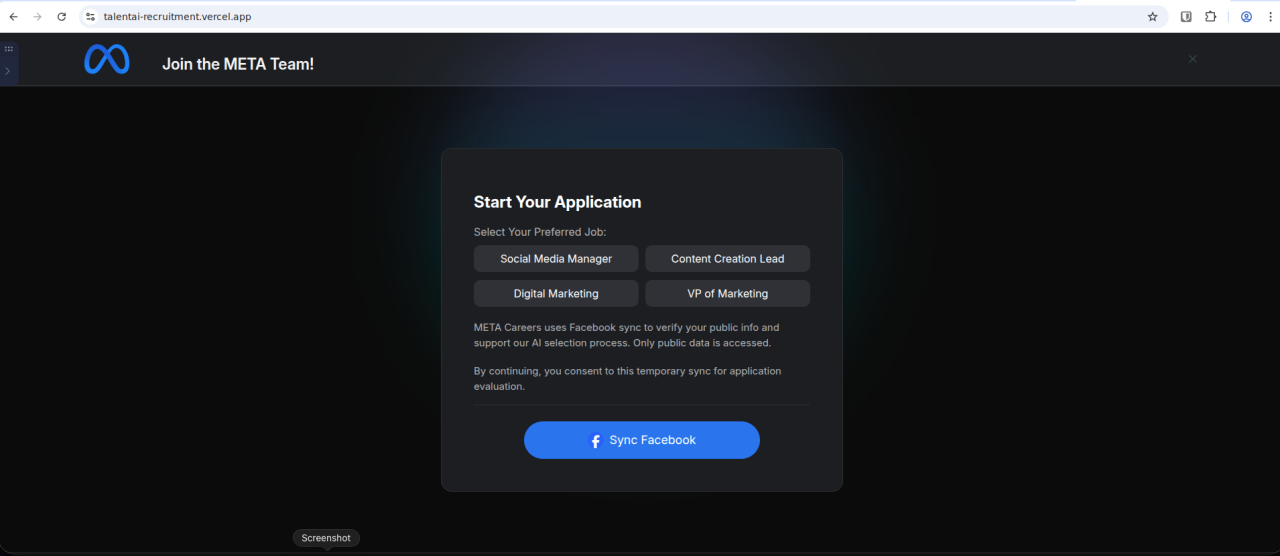

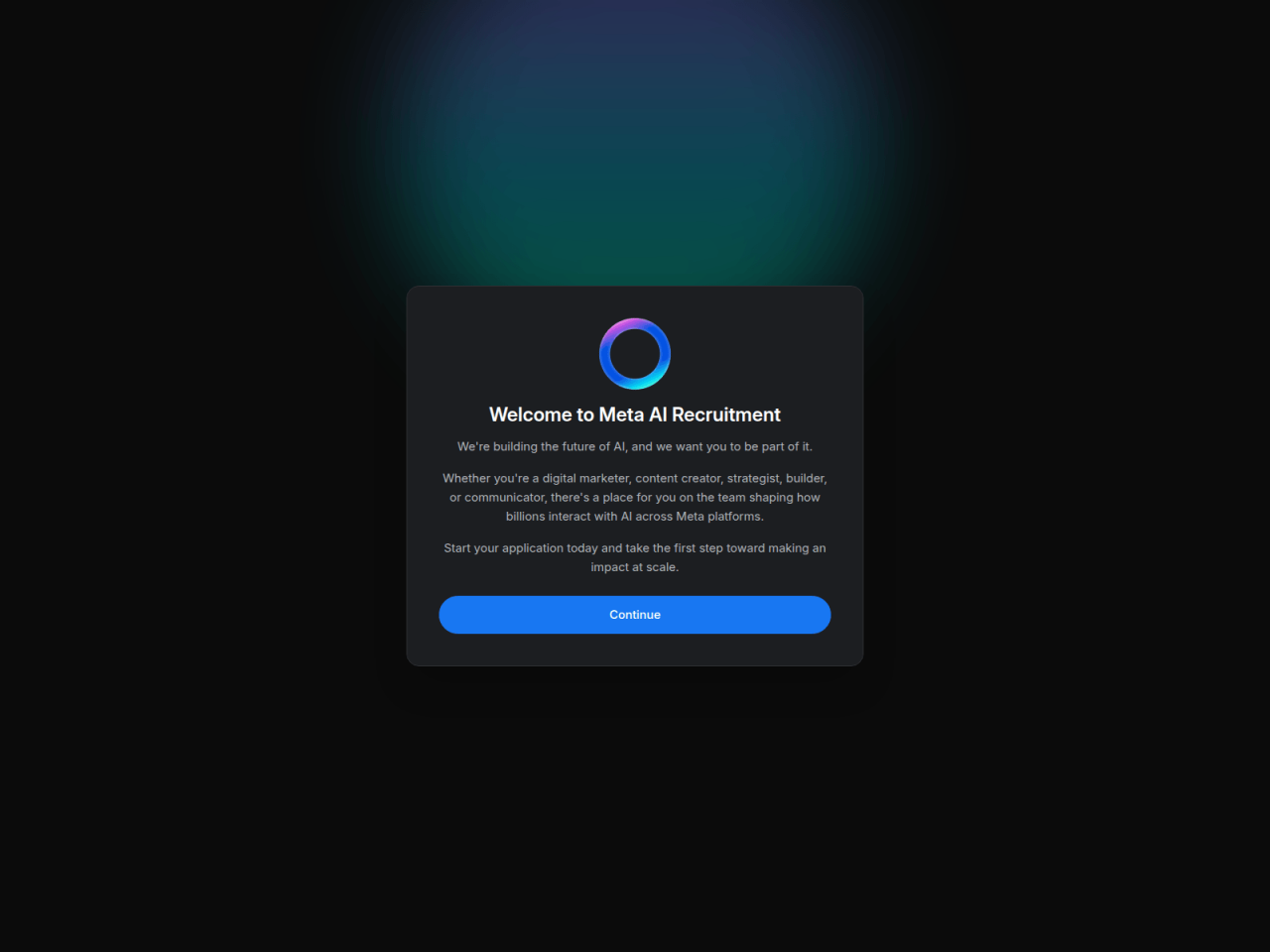

Beispiel: Gefälschte Meta-Rekrutierung

Das Beispiel für Credential-Phishing imitiert die Meta-Personalbeschaffung auf drei verschiedenen Seiten: einer ersten Landingpage, einem Job-Application-Page-Portal und einer gefälschten Facebook-Login-Seite.

Abbildung 3. Landing-Page der ersten Stufe, die Meta KI-Rekrutierung imitiert

Abbildung 3. Landing-Page der ersten Stufe, die Meta KI-Rekrutierung imitiert

Abbildung 4. Zweite Stufe der "Anwendung"-Seite, die Meta imitiert

Abbildung 4. Zweite Stufe der "Anwendung"-Seite, die Meta imitiert

Abbildung 5. Gefälschtes Facebook-Anmelde-Fenster in der dritten Phase

Abbildung 5. Gefälschtes Facebook-Anmelde-Fenster in der dritten Phase

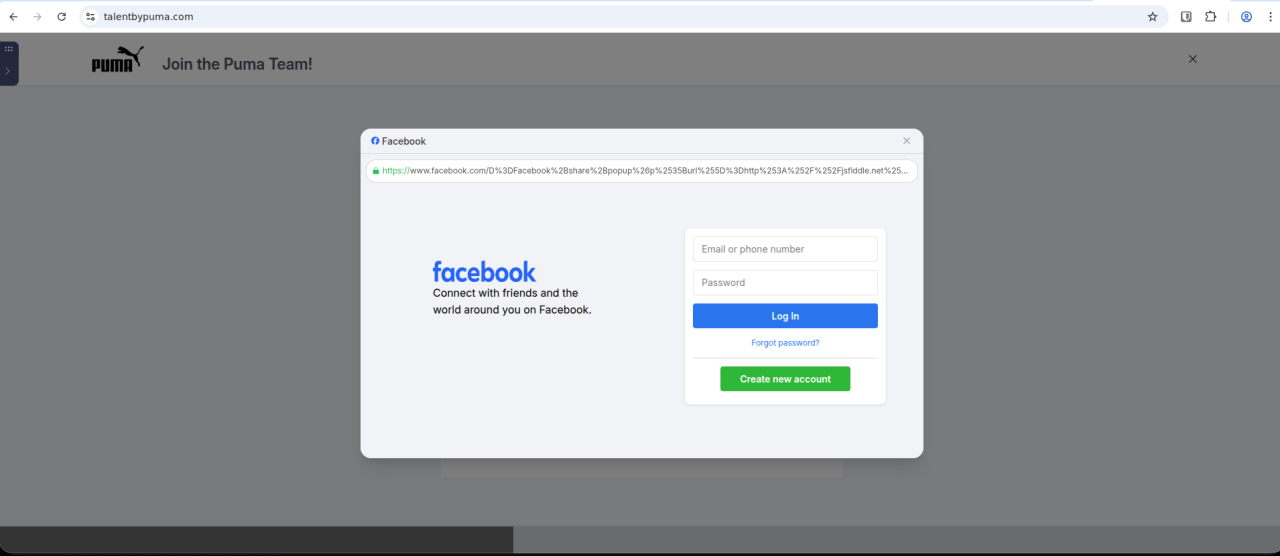

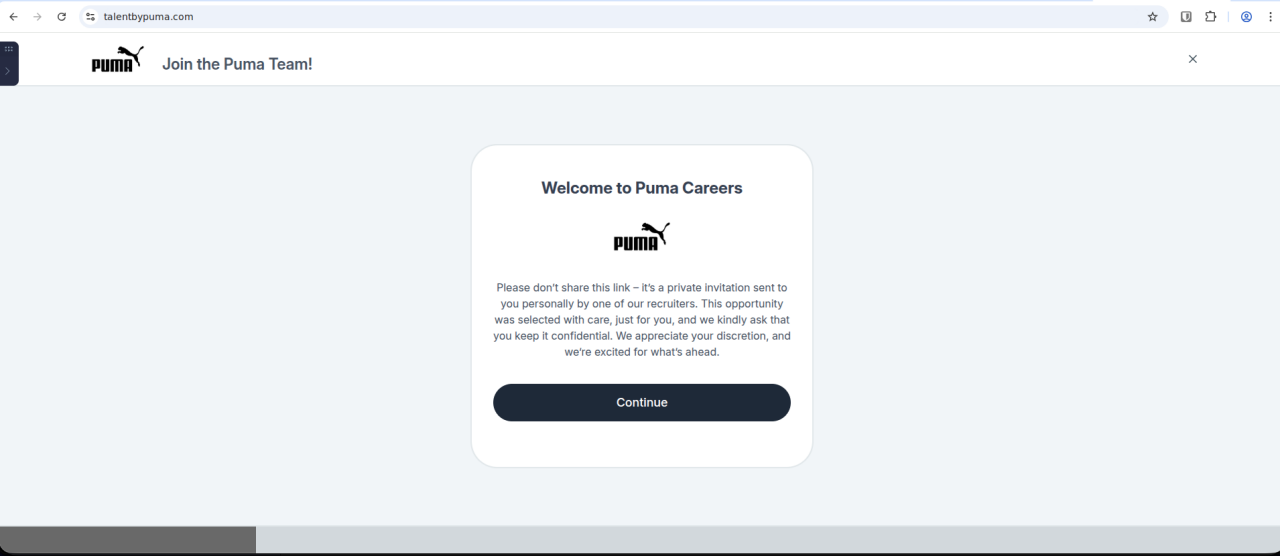

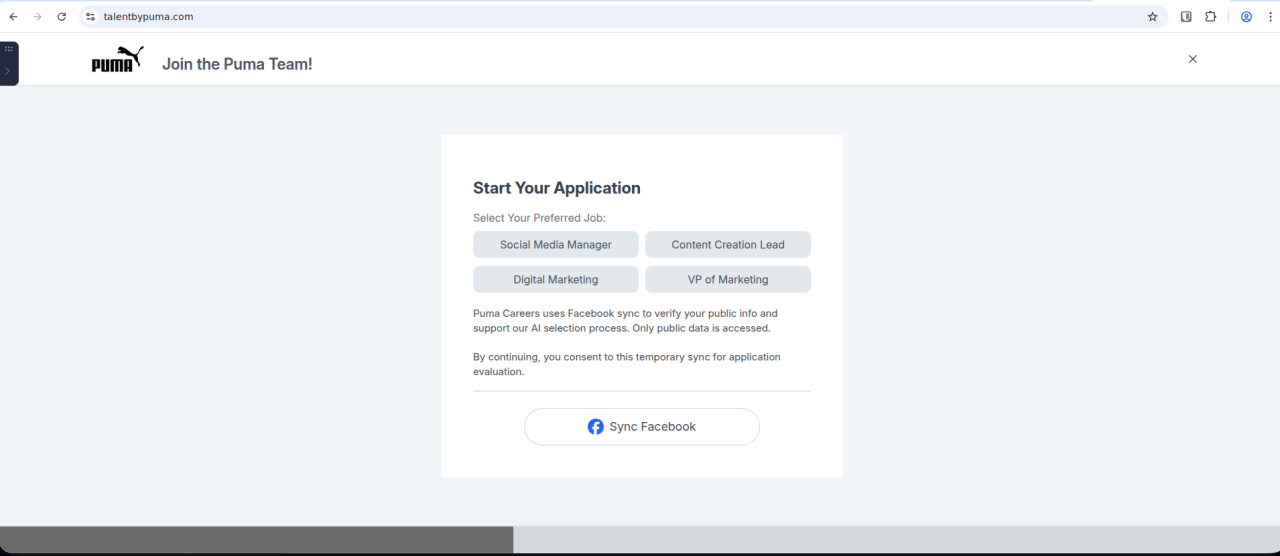

Beispiel: Gefälschte Puma-Rekrutierung

Die folgende Abfolge von drei Bildern ist ein weiteres Beispiel, diesmal die Nachahmung der Puma-Personalbeschaffung:

Abbildung 6. Landing-Page der ersten Stufe, die Puma imitiert

Abbildung 6. Landing-Page der ersten Stufe, die Puma imitiert

Abbildung 7. "Anwendungs"-Seite der zweiten Stufe, die Puma imitiert

Abbildung 7. "Anwendungs"-Seite der zweiten Stufe, die Puma imitiert

Abbildung 8. Gefälschtes Facebook-Anmelde-Fenster der dritten Stufe

Abbildung 8. Gefälschtes Facebook-Anmelde-Fenster der dritten Stufe

Beobachtete Phishing-Köder – Kampagne 1

Die BitB-Kampagne verwendet überzeugende Unternehmenssoftware und -dienste, um Benutzer zur Eingabe von Anmeldedaten zu verleiten. Sobald Benutzeranmeldedaten auf der vom Angreifer kontrollierten Seite eingegeben wurden, simuliert die Übermittlungsseite einen hängenden Prozess.

Abbildung 9. Beispiel einer Landing-Page für die Unternehmensrekrutierung, die Meta imitiert.

Abbildung 9. Beispiel einer Landing-Page für die Unternehmensrekrutierung, die Meta imitiert.

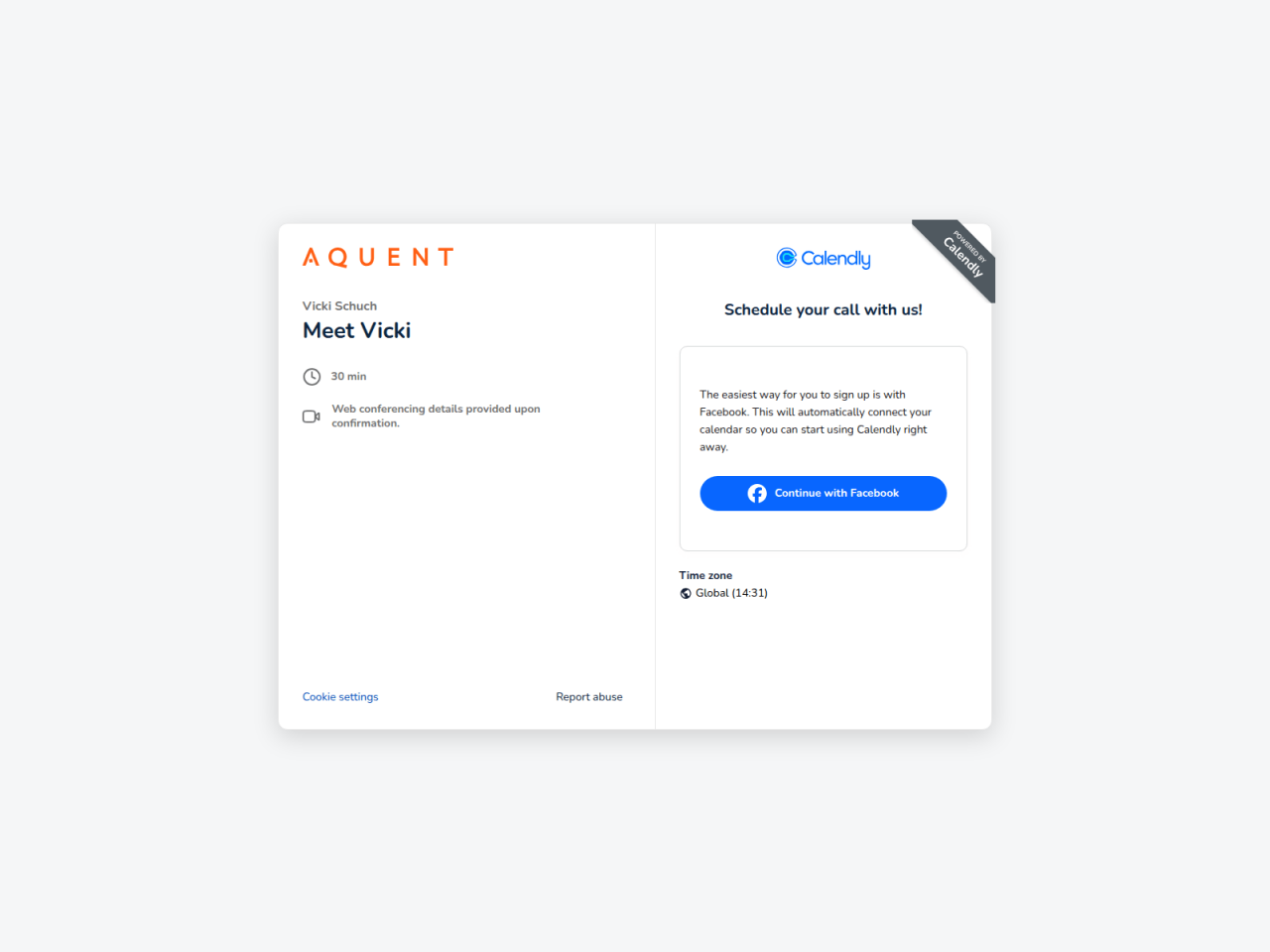

Abbildung 10. Beispiel einer Planungsseite, die den Calendly-Dienst von Aquent imitiert

Abbildung 10. Beispiel einer Planungsseite, die den Calendly-Dienst von Aquent imitiert

Bedrohungsanalyse - Kampagne 2

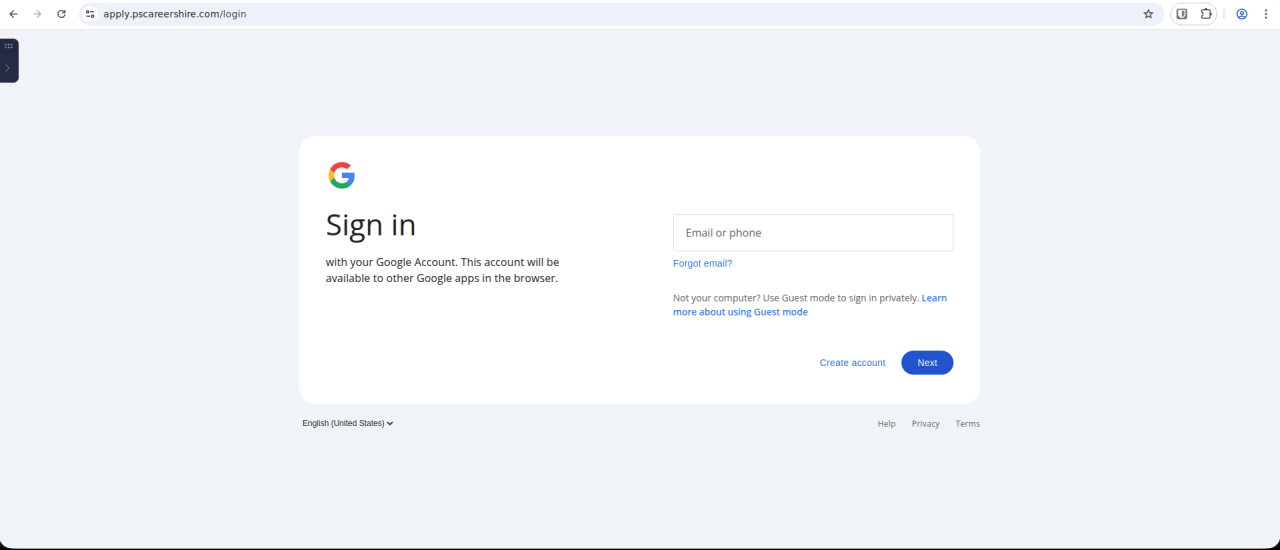

Dieses Cluster verwendet nicht die BitB-Technik, wie in Kampagne 1 zu sehen, sondern eine statische Landing-Page, die einen Google Account-Anmeldung im Vollbildmodus imitiert.

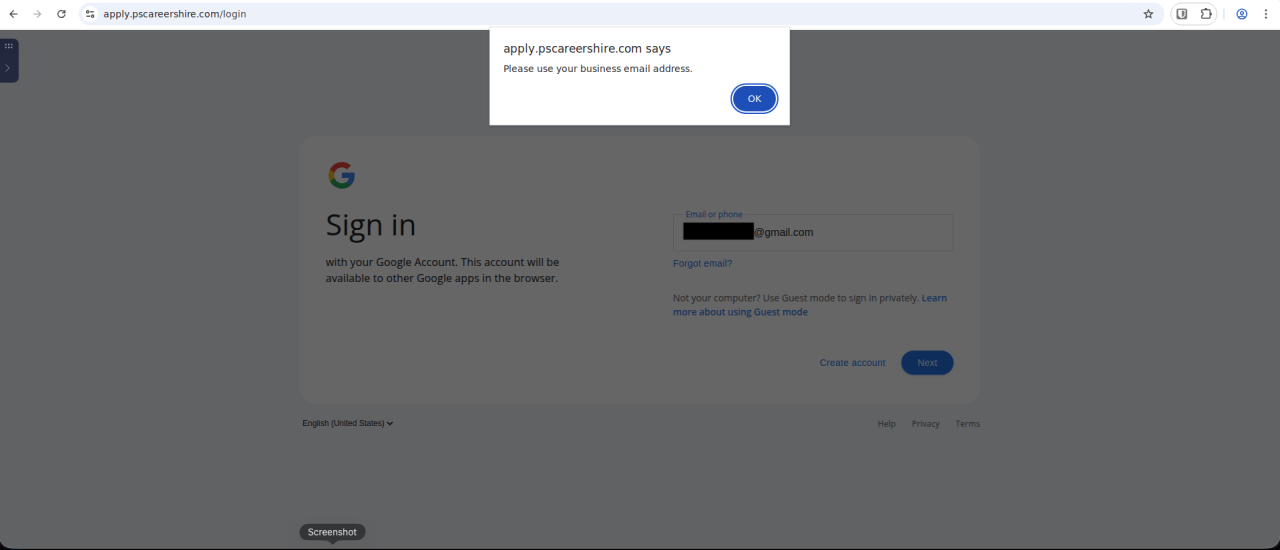

Die in dieser Kampagne verwendeten Phishing-Seiten lehnen persönliche E-Mail-Adressformate ab, um zu versuchen, Unternehmensanmeldedaten zu erfassen.

Wir haben mindestens 84 zugehörige Domains für diese Kampagne beobachtet, die Cloudflare missbraucht, um die tatsächliche Ursprungs-IP-Adresse zu verschleiern und Socket.IO zur Exfiltration gestohlener Anmeldedaten zu nutzen.

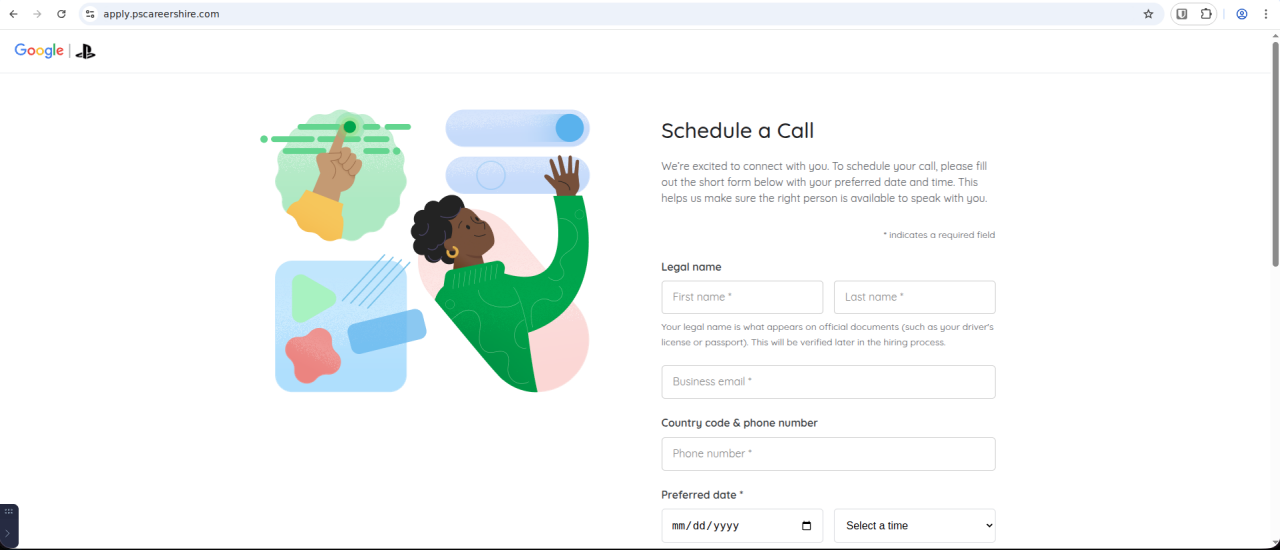

Beispiel: Gefälschte Sony Playstation-Anwerbung

Alle in dem untenstehenden "Formular" eingegebenen Daten werden ignoriert, da diese Kampagne nur versucht, Google-Anmeldedaten zu erfassen.

Abbildung 11: Phishing-Seite der ersten Stufe, die Sony Playstation nachahmt

Abbildung 11: Phishing-Seite der ersten Stufe, die Sony Playstation nachahmt

Abbildung 12. Google-Anmeldeaufforderung in der zweiten Phase

Abbildung 12. Google-Anmeldeaufforderung in der zweiten Phase

Abbildung 13. Die Phishing-Seite weist E-Mail-Domains ab, die nicht zum Unternehmen gehören.

Abbildung 13. Die Phishing-Seite weist E-Mail-Domains ab, die nicht zum Unternehmen gehören.

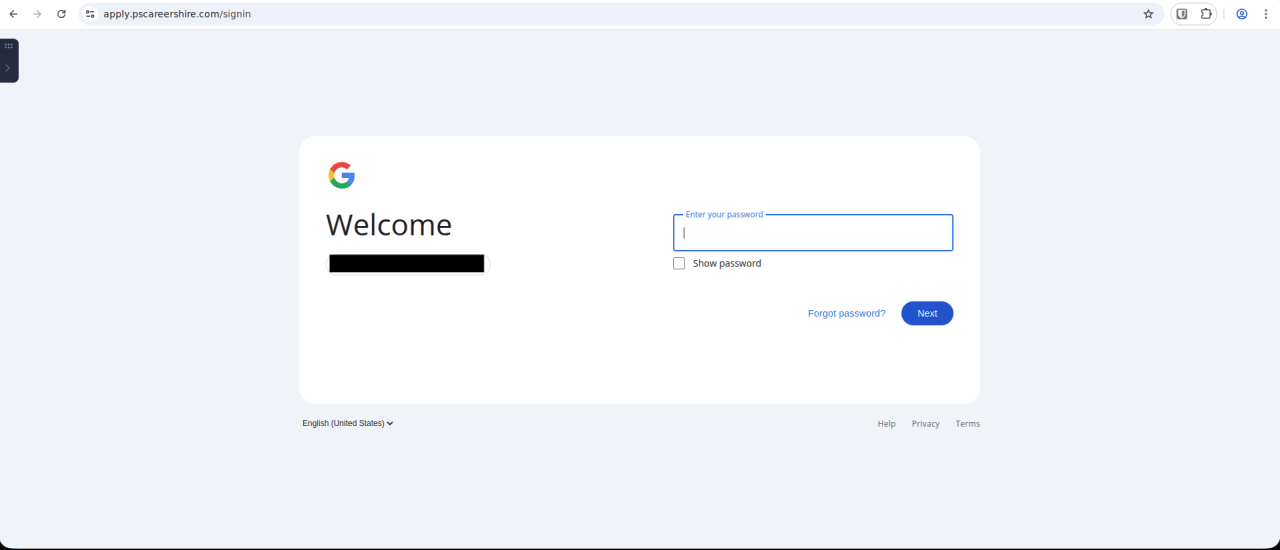

Abbildung 14. Gefälschte Google-Anmeldeaufforderung in der dritten Phase, die ein Benutzerpasswort anfordert

Abbildung 14. Gefälschte Google-Anmeldeaufforderung in der dritten Phase, die ein Benutzerpasswort anfordert

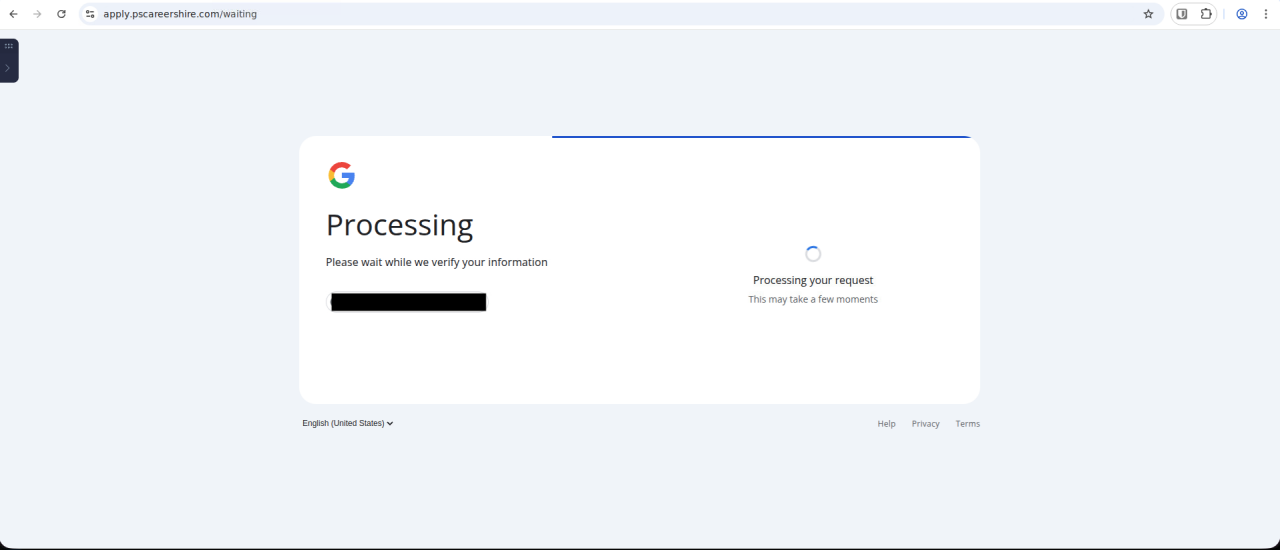

Sobald die Anmeldedaten eingegeben wurden, kann der Workflow entweder mit einem hängenden Prozess, ähnlich wie bei Cluster 1, oder mit einer Art Fehlerdialogfeld beendet werden.

Abbildung 15. Diese gefalschte Google-Anmeldung in der vierten Phase simuliert eine hangende Seite.

Abbildung 15. Diese gefalschte Google-Anmeldung in der vierten Phase simuliert eine hangende Seite.

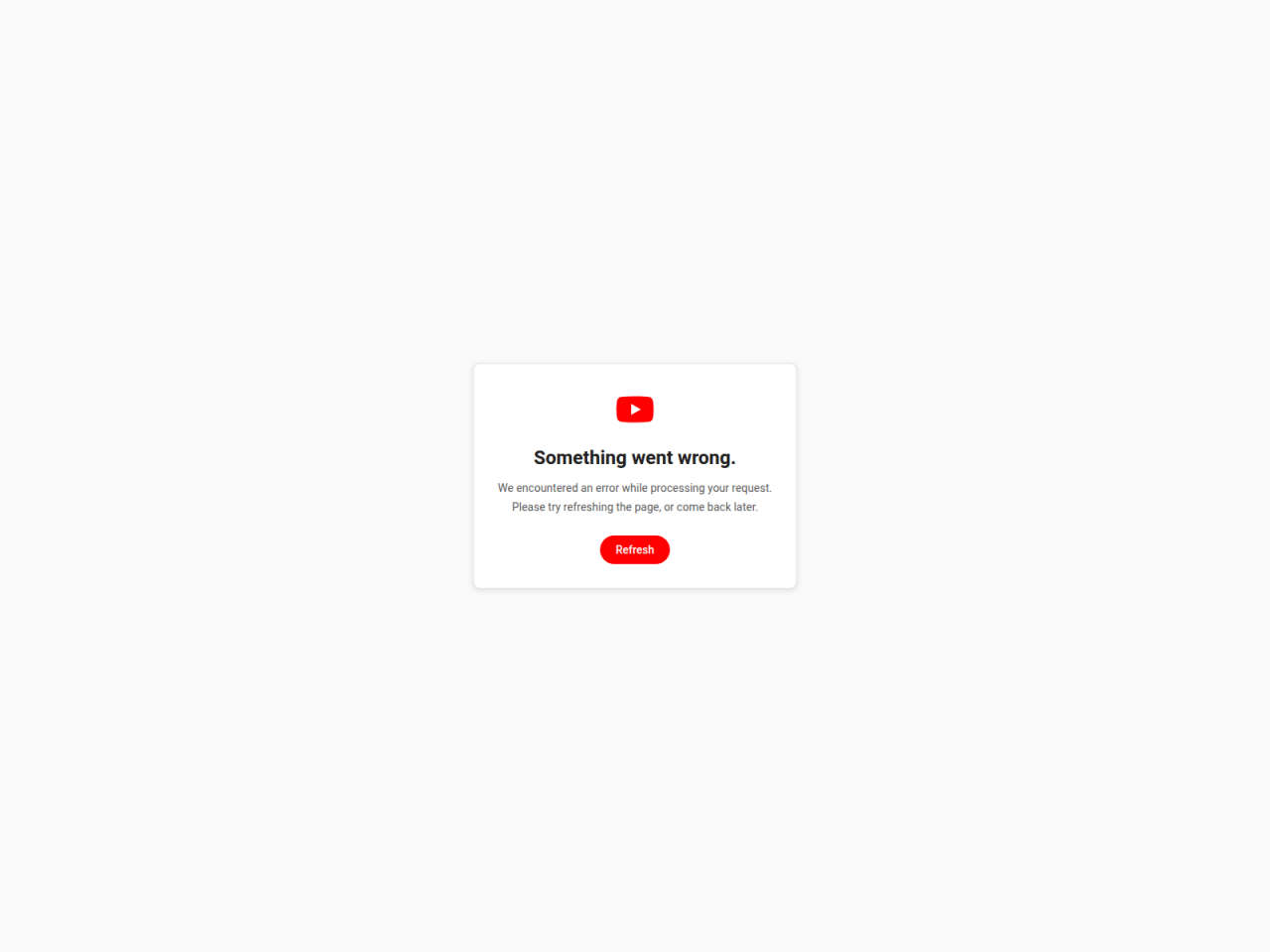

Abbildung 16. Diese alternative vierte Phase simuliert eine Fehlermeldung auf YouTube

Abbildung 16. Diese alternative vierte Phase simuliert eine Fehlermeldung auf YouTube

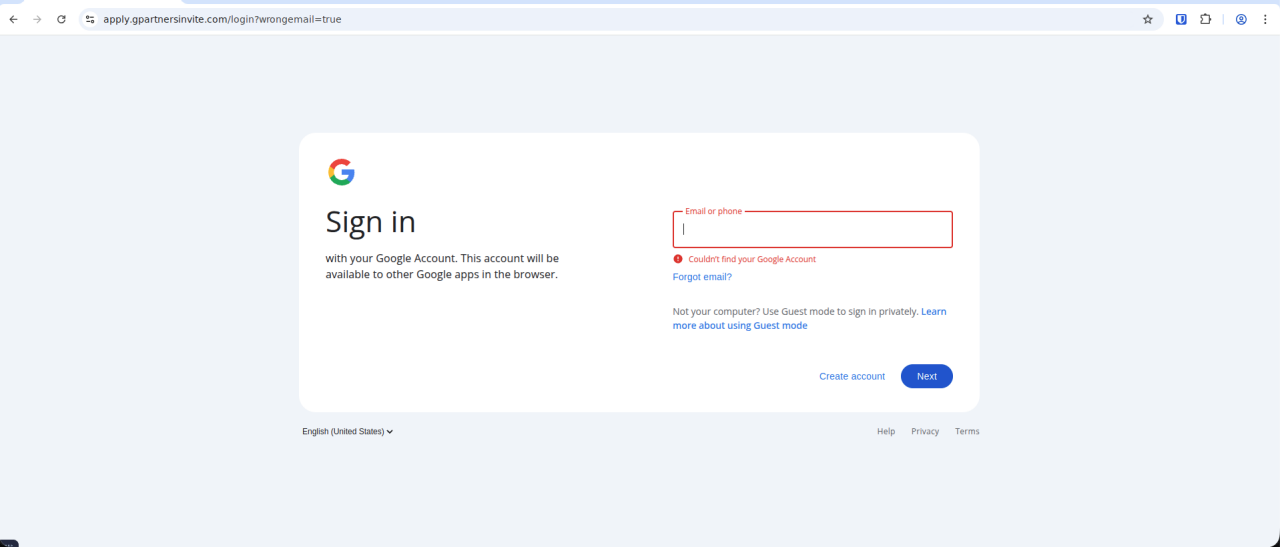

Abbildung 17. Diese alternative vierte Phase simuliert ein Problem bei der Account-Registrierung.

Abbildung 17. Diese alternative vierte Phase simuliert ein Problem bei der Account-Registrierung.

Andere Phishing-Cluster zum Thema Rekrutierung

Unsere Untersuchung der beiden vorherigen, unterschiedlichen Phishing-Cluster deckte mehrere weitere ähnliche Kampagnen zum Thema Rekrutierung auf, darunter fast 200 zusätzliche Phishing-Domains.

Diese lassen sich in Gruppen von Infrastrukturkombinationen und/oder Benennungstechniken zusammenfassen, was darauf hindeuten könnte, dass mehrere unabhängige Akteure hinter diesen ähnlich gestalteten Kampagnen stehen.

Diese Kampagnen & Infrastruktur imitieren mehrere bekannte Unternehmen und Rekrutierungsdienste, darunter:

Adecco

Adidas

Aquent

Calendly

Calvin Klein

Cisco

CocaCola

Genpact

Givenchy

Google

Hays

Ikea

Inditex

Meta

Playstation (Sony)

Puma

Randstand

Robert Half

Robert Walters

Salesforce

Starbucks

youtube

Zara

Viele dieser Kampagnendomains verwenden keinen Standard- / “www”-Host, sondern spezifische Hostnamen wie:

bewerben.

einstellen.

Karriere.

calendly.

case.

hr.

Jobs.

Beitreten.

k.v.n.

Rekrutierung.

recruite.

planen.

Mitarbeiter.

start.

threads.

xds.

Dies kann sowohl eine gültig aussehende URL für das Opfer verstärken als auch die Phishing-Seiten in der Domain für Crawler oder Forscher verschleiern, die nur die Domain-Root betrachten.

Reaktion auf Bedrohungen

Was wir tun

Wir sind aktiv an den folgenden Aktivitäten beteiligt, um diese Bedrohung zu mindern:

Kontinuierliche Überwachung neu registrierter Phishing-Domains und der Infrastruktur, die mit dieser Kampagne verbunden ist.

Bereitstellung von Anleitung und Unterstützung für Organisationen, um die Sicherheit ihrer Okta-Umgebungen zu verbessern und verdächtige Aktivitäten im Zusammenhang mit potenziell kompromittierten Konten zu untersuchen.

Schutzmaßnahmen

Empfehlungen

- Aktivieren Sie Phishing-resistent MFA (FastPass/WebAuthn/Passkeys); deaktivieren Sie SMS/Sprache für diese Benutzer.

- Blockieren und überwachen Sie neu registrierte Domains, die Ihren Dienst imitieren. Wenn auf der Domain gehostete Inhalte Urheberrechte oder gesetzliche Schutzmarken verletzen, sollten Sie Beweise vorlegen und eine Aufforderung zur Entfernung beim Domain-Registrar und/oder Webhosting-Provider einreichen.

- Erzwingen Sie DMARC/DKIM/SPF und alarmieren Sie bei Spoofing-E-Mails von Personalvermittlern/Rekrutierern.

- Weisen Sie Benutzer an, sich nur bei bekannten Domänen anzumelden (Eingabe oder Lesezeichen).

- Bringen Sie Benutzern bei, BitB-Imitationen zu erkennen:

- Wenn ein Benutzer versucht, ein Anmeldefenster außerhalb eines übergeordneten Host-Site-Fensters zu verschieben, sollte es möglich sein, es an eine beliebige Stelle auf dem Bildschirm des Benutzers zu verschieben. Ein gefälschtes Anmeldedialogfeld ist ein festes Element innerhalb der übergeordneten Host-Seite - es kann nur innerhalb der Grenzen des Host-Seitenfensters verschoben werden.

- Wenn ein Benutzer das Fenster der Host-Seite minimiert, bleibt ein echter Anmeldedialogfeld unabhängig vom Fenster der Host-Seite angezeigt. Ein gefälschtes Anmeldeelement wird synchron mit dem Fenster der Host-Seite minimiert.

- Wir raten Bewerbern, die offiziellen Karriereportale zu nutzen und Aufforderungen oder Links zur Kommunikation über andere Plattformen abzulehnen.

- Suche nach IoCs (z. B. Telegram-Bot-API-Aufrufe, t.me/, bot*getUpdates, sendMessage; BitB CSS/JS-Muster).

Response-Playbook

- Melden Sie die bösartige Website und fordern Sie deren Entfernung an

- Setzen Sie die Anmeldedaten (Passwörter, Sitzungs-Token) der betroffenen Benutzer zurück und

- Benachrichtigen, wo erforderlich.

- Überprüfen Sie die SSO-Logs der betroffenen Benutzer.

- Bewerten Sie, ob Ratschläge zu „Browser-in-the-Browser“-Angriffen aufgenommen werden sollen.

- in Ihrem Sicherheitsbewusstsein-Programm.

Indikatoren für Kompromittierungen

Die Sicherheitskontakte von Okta-Kunden können sich unter folgendem Link bei security.okta.com anmelden und Indikatoren für Kompromittierung herunterladen:

https://security.okta.com/product/okta/jobseekers-exploited-in-fake-recruiter-phishing-campaigns

Ein Hinweis zur Schätzungssprache

Die Okta Threat Intelligence-Teams verwenden die folgenden Begriffe, um die Wahrscheinlichkeit auszudrücken, wie in der US Office of the Director of National Intelligence Community Directive 203 – Analytic Standards dargelegt.

| Wahrscheinlichkeit | Fast keine Chance | Sehr unwahrscheinlich | Unwahrscheinlich | Ungefähr gleich hohe Wahrscheinlichkeit | Wahrscheinlich | Sehr wahrscheinlich | Fast sicher |

|---|---|---|---|---|---|---|---|

| Wahrscheinlichkeit | Remote | Höchst unwahrscheinlich | Unwahrscheinlich | Ungefähr gleiche Chancen | Wahrscheinlich | Sehr Wahrscheinlich | Fast sicher |

| Prozentsatz | 1-5% | 5-20% | 20-45% | 45-55% | 55-80% | 80-95% | 95-99% |